Untuk mengetahui kapan komputer/pc/laptop dinyalakan,gunakan dmesg

$ dmesg -T | head -1

[Fri Dec 25 00:39:42 2020] Linux version 5.10.2

Penjelasan command :

- eksekusi sebagai root

- opsi -T pada dmesg bertujuan untuk memformat output dmesg dengan memberikan timestamp

- | adalah pipe, untu menjadikan output dmesg sebagai input untuk head

- head untuk menampilkan baris dari atas, jumlah baris yang ditampilkan sesuai angka yang dituliskan berikutnya

- [Fri Dec 25 00:39:42 2020] Linux version 5.10.2 # baris 1 yang kami tuliskan hanya sampai sini

Dari output tersebut tampak bahwa komputer dinyalakan pada hari Jum’at, 25 Desember 2020 sekitar jam 00.39.

Hanya dalam hitungan jam setelah Linus Torvalds merilis kernel 5.10, Patrick Volkerding langsung memasukkannya ke dalam main tree slackware current. Saat catatan ini dituliskan, sudah “mendarat” kernel 5.10.2. Penulis penasaran berapa lama waktu yang digunakan untuk start up. Yang dimaksud start up di sini adalah kondisi dari eksekusi elilo dan initrd sampai muncul login prompt.

$ dmesg | tail -5

[ 20.687205] Segment Routing with IPv6

[ 20.687213] RPL Segment Routing with IPv6

[ 32.472700] RTL8208 Fast Ethernet r8169-300:00: attached PHY driver [RTL8208 Fast Ethernet] (mii_bus:phy_addr=r8169-300:00, irq=IGNORE)

[ 32.750379] r8169 0000:03:00.0 eth0: Link is Down

Penjelasan command

Walau sudah ada tools yang secara langsung mengetahui duplikasi file di linux, saya lebih suka menggunakan tools bawaan Slackware. Tools yang umum digunakan antara lain fslint, fdupes atau jdupes. Adapun tools yang biasa saya gunakan

- sha512sum

- awk

- uniq

- grep

Misalkan, akan mencari adakah duplikasi file di folder Downloads. Pertama, catat dulu hash-nya. Di sini saya gunakan sha512. Kumpulan sha512 tersebut disatukan dalam file downloads.sha512. File ini terdiri dari 2 kolom. Kolom pertama berisi hash, sedangkan kolom kedua nama filenya.

Mengapa saya suka mengenkripsi file dengan openssl? Karena

- Tersedia sebagai official package Slackware sehingga sangat mudah untuk install/remove/upgrade

- Tingkat keamanannya berlapis. Untuk melakukan dekripsi harus tahu jenis cipher enkripsi yang digunakan dan password-nya

- Mudah digunakan

- Bisa mengecoh orang lain karena isinya dienkripsi seakan-akan menjadi sesuatu yang tidak penting sehingga diabaikan bahkan dihapus. Hahahaha….

Selain dengan [openssl]({% post_url 2017-01-08-enkripsi-dg-openssl %}), enkripsi file juga dapat dilakukan dengan gnupg atau yang biasa disebut dengan gpg.

$ gpg -o file_hasil_enkripsi -c file_yang_akan_dienkripsi

Sedangkan untuk dekripsi

$ gpg -o file_hasil_dekripsi -d file_yang_akan_didekripsi

Salah satu yang membuat saya kepincut menggunakan GNU/Linux yaitu mudahnya mengamankan file. Salah satu caranya adalah dengan enkripsi. Di sini saya gunakan openssl. Cara lainnya yang dapat digunakan adalah dengan [gpg]({% post_url 2017-01-14-enkripsi-dg-gpg %}).

Contoh, saya punya file yang perlu diamankan. Katakanlah filenya indonesia-raya.odt. Saya enkripsi menggunakan openssl dengan cipher rc4. File hasil enkripsi saya namai rahasia.odt yang saya taruh di fd dan fd saya mount di /media/hd0. Kemudian akan ditanya password enkripsinya.

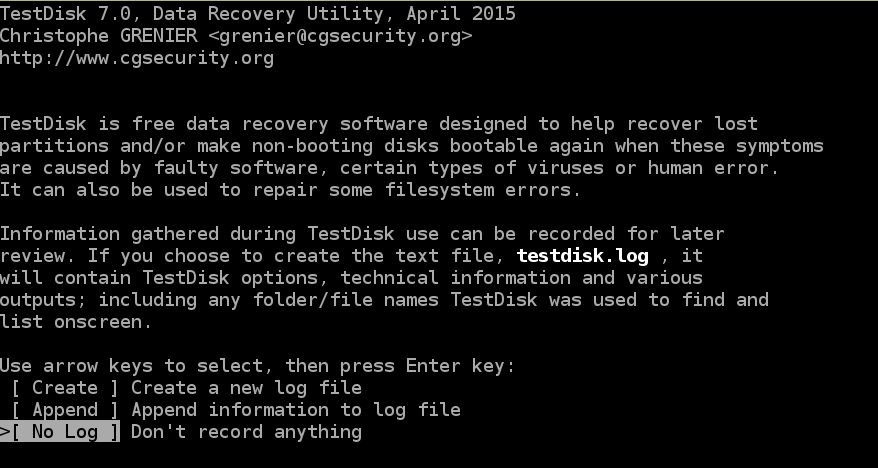

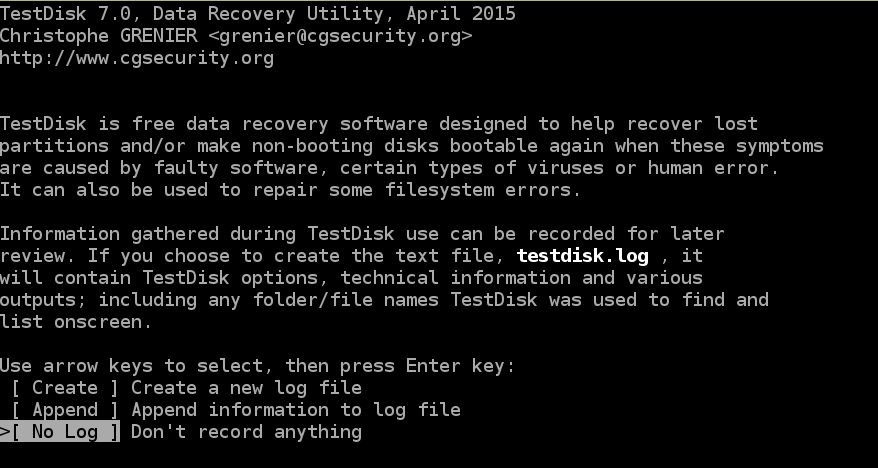

Melanjutkan [catatan kemarin]({% post_url 2015-10-29-install-testdisk %}), kali ini adalah cara menggunakan testdisk untuk mengembalikan/memulihkan/recovery file yang terhapus. Misalkan dipunyai Flashdisk Toshiba berkapasitas 15 GB yang secara tak sengaja terhapus semua file yang di dalamnya.

Sebagai root jalankan

testdisk

kemudian akan muncul deskripsi tentang testdisk dan tawaran apakah akan membuat file log atau tidak. Di sini saya pilih No Log karena merasa log ini tidak terlalu penting.

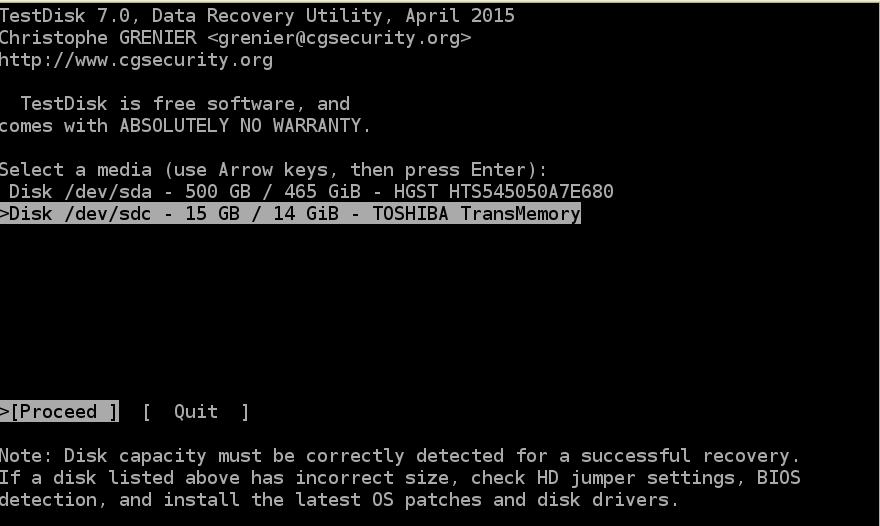

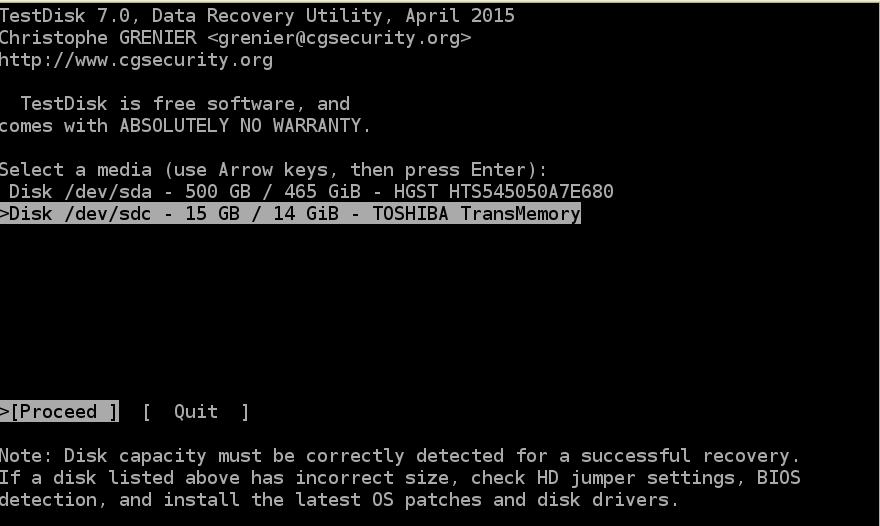

Selanjutnya akan terdeteksi media simpan yang terpasang di komputer. Di sini flashdisknya terdeteksi sebagai /dev/sdc.

pilih Disk /dev/sdc kemudian Proceed untuk melanjutkan.

pilih Disk /dev/sdc kemudian Proceed untuk melanjutkan.

Testdisk adalah salah satu aplikasi digital forensik multiplatform. Bisa dijalankan di Windows (NT4, 2000, 2003, XP, Vista dan 7), Linux, FreeBSD, OpenBSD, NetBSD, SunOS, dan MacOS. Adapun kegunaannya untuk mengembalikan partisi yang terhapus beserta file-file yang ada di dalamnya. Informasi lebih lengkap tentang testdisk bisa didapatkan di sini.

Sebenarnya untuk Slackware sudah ada slackbuild-nya, tapi tidak ada salahnya kalau install dari kode sumber. Penginstallan dijalankan dengan level root.

wget http://www.cgsecurity.org/testdisk-7.0.tar.bz2

tar xjvf testdisk-7.0.tar.bz2

cd testdisk-7.0

./configure

make

make install

Oke, testdisk sudah diinstall. Untuk mulai menjalankannya (harus level root)

The Sleuth Kit atau disingkat TSK adalah tools digital forensik yang bersifat open source, multiplatform dan text-mode (command line interface). TSK bisa digunakan untuk melakukan analisis pada barang bukti, atau lebih tepatnya citra disk (raw image). Misalnya untuk mengetahui berkas apa saja yang ada di dalam hardisk dan adakah berkas yang dihapus dari hardisk itu.

Dependensi:

- autoconf, automake, libtool

- C/C++ compiler (gcc, gcc++)

- [JDK (opsional)]({% post_url 2015-06-07-install-jdk-slackware %})

Install cukup mudah, kita akan install langsung TSK dari source code yang ada di github

Beberapa waktu lalu lihat DVD BlankOn 8 Rote nganggur di seonggok kumpulan CD/DVD. Enaknya diapain ya itu DVD? Kalau dibiarkan khawatirnya kotor malah ngga bisa digunakan lagi. Ya udah mending dibuat file ISO aja. Kalau dibuat file ISO insya Allah manfaatnya lebih banyak karena tersimpan di hardisk bisa lebih tahan lama daripada dalam bentuk DVD, dan suatu saat nanti kalau dibutuhkan tapi DVDnya ngga bisa dipakai tinggal dibakar aja ISOnya entah itu jadi DVD atau ke flashdisk. Jadi misalnya besok mau install BlankOn Rote ke netbook ga usah download lagi ISOnya cukup jadikan liveUSB aja.

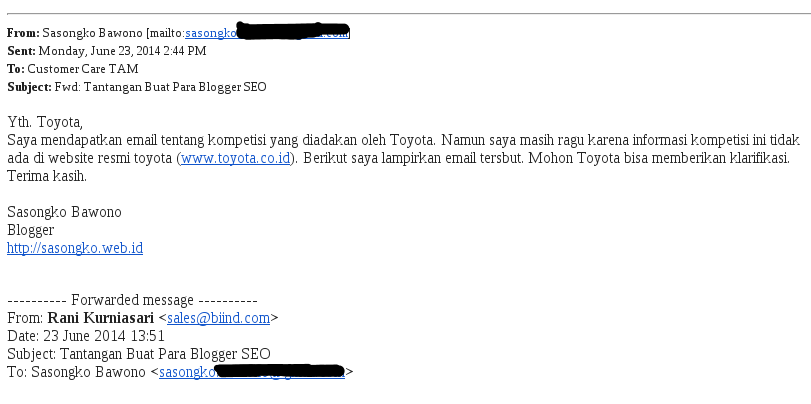

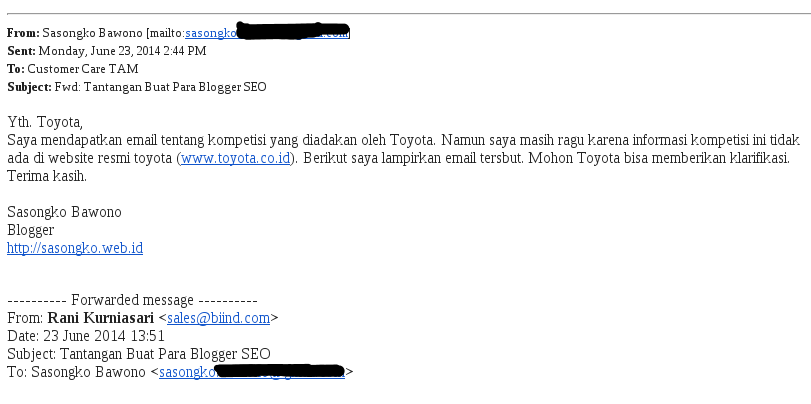

Kemarin penulis mendapat email, “Tantangan Buat Para Blogger SEO” yang isinya

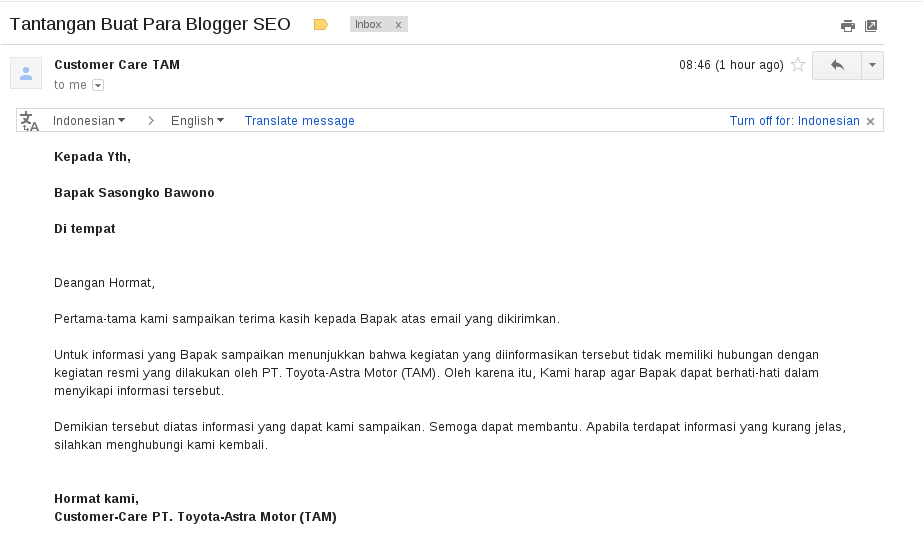

Tapi, karena curiga ini penipuan, penulis cek di website resmi Toyota ternyata tidak ada informasi kompetisi atau lomba menulis tersebut. Kemudian penulis tanyakan ke Customer Support Toyota via email

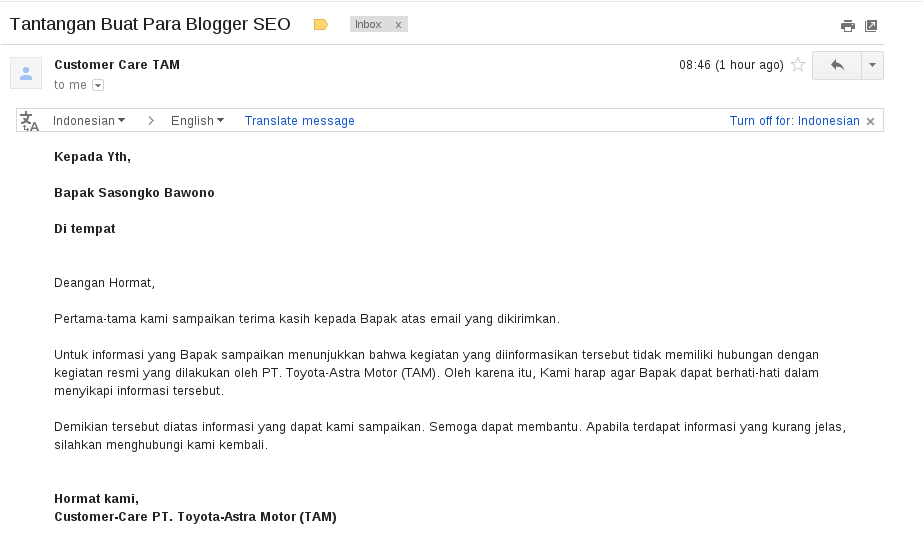

mendapatkan balasan

Jadi, mari kita berinternet secara sehat, tidak melakukan penipuan dan waspada terhadap penipuan.

Digital forensik atau Computer forensic adalah serangkaian metodologi yang digunakan dalam melakukan akuisisi (imaging), pengumpulan, analisa, serta presentasi bukti digital. Bukti digital mencakup setiap informasi elektronik yang disimpan atau diolah menggunakan teknologi komputer sehingga dapat digunakan untuk mendukung atau menolak tentang bagaimana sebuah insiden atau tindakan pelanggaran hukum terjadi. Karena keterlibatan proses computer forensic adalah setelah terjadinya suatu insiden maka metodologi yang tepat sangat diperlukan untuk mempercepat proses investigasi serta mendapatkan bukti-bukti digital yang akurat.

pilih Disk /dev/sdc kemudian Proceed untuk melanjutkan.

pilih Disk /dev/sdc kemudian Proceed untuk melanjutkan.