Buka-buka direktori lama, ternyata ada catatan yang belum dipublikasikan, salah satunya soal deskreen. Aplikasi ini kami gunakan untuk share screen ataupun presentasi dari laptop ke TV. Sebenarnya untuk menghubungkan laptop dan TV bisa menggunakan kabel HDMI, tapi karena kabelnya kurang panjang, TVnya banyak dan belum punya HDMI splitter maka terbersitlah untuk presentasi menggunakan jaringan wifi. Duckduckgo memberikan hasil bagaimana cara, salah satunya dengan deskreen ini.

Demi kepraktisan, kami donwload edisi appimage. Namun, setelah dieksekusi ada masalah, yaitu muncul error box yang menyatakan bahwa No WiFi & LAN Connection padahal koneksi internet sudah berjalan lancar, stabil dan kencang di laptop maupun TV.

Judul catatan kali ini sedikit berbeda dibanding sebelumnya. Ada hacking-nya. Hehehehe…. Tapi itu tidak menunjukkan bahwa kemampuan penulis dalam ilmu hacking bagus. Hanya bisa itu tok.

Information gathering merupakan tahap krusial dalam proses hacking maupun cracking. Salah satu kegiatan information gathering adalah scanning atau deteksi sistem operasi yang digunakan pada target. Deteksi ini perlu karena berbeda sistem operasi mungkin membutuhkan teknik yang berbeda.

Deteksi menggunakan nmap yang secara default sudah tertanam di slackware. Kasus kali ini alamat target adalah 192.168.106.250. Hasil scanning menunjukkan beberapa informasi, antara lain sistem operasi, port yang terbuka dan webserver yang digunakan.

Sebelum mengetahui alamat IP aktif dalam 1 jaringan yang sama, tentu saja harus konek atau masuk ke jaringan tersebut dulu. Setelah masuk, cek IP kita sendiri. Karena konek ke wifi maka interface-nya wlan0

# ip addr show wlan0

3: wlan0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether cc:b0:da:b5:3b:75 brd ff:ff:ff:ff:ff:ff

inet 192.168.43.20/24 brd 192.168.43.255 scope global dynamic noprefixroute wlan0

valid_lft 1574sec preferred_lft 1574sec

inet6 fe80::7f1b:2f4d:b98e:6500/64 scope link noprefixroute

valid_lft forever preferred_lft forever

Atau bisa juga dengan

Secara default, indexing pada apache hanya menampilkan nama direktori dan file yang berada dalam direktori tersebut dengan format unordered list. Bagi yang menganggap tampilan ini tidak menarik, bisa mengaktifkan fancy indexing dengan cara edit file /etc/httpd/httpd.conf, uncomment baris

#Include /etc/httpd/extra/httpd-autoindex.conf

kemudian restart apache

# /etc/rc.d/rc.httpd restart

Pengertian user agent

User agent (UA) adalah identitas web browser yang dikirimkan ke website yang diakses. Identitas tersebut antara lain nama web browser dan versinya.

Default UA firefox

Firefox yang saat ini digunakan adalah versi 78.6.1esr. Versi ini memiliki UA Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0

Mengetahui UA firefox

Pada address bar ketik about:support. Perhatikan bagian User Agent.

Cara mengganti UA

Untuk mengubahnya, contoh kali ini akan diubah dengan UA Chrome pada Mac.

Install apache webserver slackware linux

Secara default, apache webserver sudah ter-install di slackware. Namun, jika saat meng-install slackware tidak memilih full installation, apache webserver dapat di-install dengan mudah, yaitu dengan meng-install httpd.

Aktivasi apache webserver slackware linux

Setelah diinstall, bisa diaktifkan:

Untuk menonaktifkan atau mematikan:

Untuk restart webserver:

/etc/rc.d/rc.httpd restart

Mengaktifkan apache webserver otomatis

Untuk dapat running atau mengaktifkan apache secara otomatis setelah booting, pastikan /etc/rc.d/rc.httpd executable.

Catatan ini merupakan catatan tambahan untuk melengkapi README.Slackware pada skrip dnscrypt-proxy yang ada di SBo. Yang ada di SBo :

- Membuat grup dnscrypt dan usernya

- Mengkonfigurasi dns /etc/resolv.conf.head

- Memasukkan dnscryp-proxy ke /etc/rc.d/rc.local{,_shutdown}

Nah, berikut ini tambahannya. Mungkin tidak semuanya membutuhkan, jadi maintainer dnscrypt-proxy tidak mengikutsertakan langkah ini. Penulis menggunakan NetworkManager, setelah check & recheck, dnscrypt-proxy tidak bekerja karena file /etc/resolv.conf terkena overwrite oleh NetworkManager. Ini adalah langkah untuk memberikan imunisasi/mencegah overwrite. Command berikut dijalankan dengan root privilege

Untuk mengetahui alamat ip lokal tanpa akses root dapat menggunakan nmcli

$ nmcli

wlan0: connected to Anatomi

"Qualcomm Atheros QCA9377"

wifi (ath10k_pci), CC:B0:DA:B5:3B:75, hw, mtu 1500

ip4 default

inet4 192.168.120.19/24

route4 0.0.0.0/0

route4 192.168.120.0/24

route4 192.168.120.0/24

inet6 fe80::1a37:a13:b117:ff74/64

route6 fe80::/64

route6 ff00::/8

Dari hasil tersebut dapat diketahui bahwa ip address lokalnya adalah

- ipv4 192.168.120.19

- ipv6 fe80::1a37:a13:b117:ff74

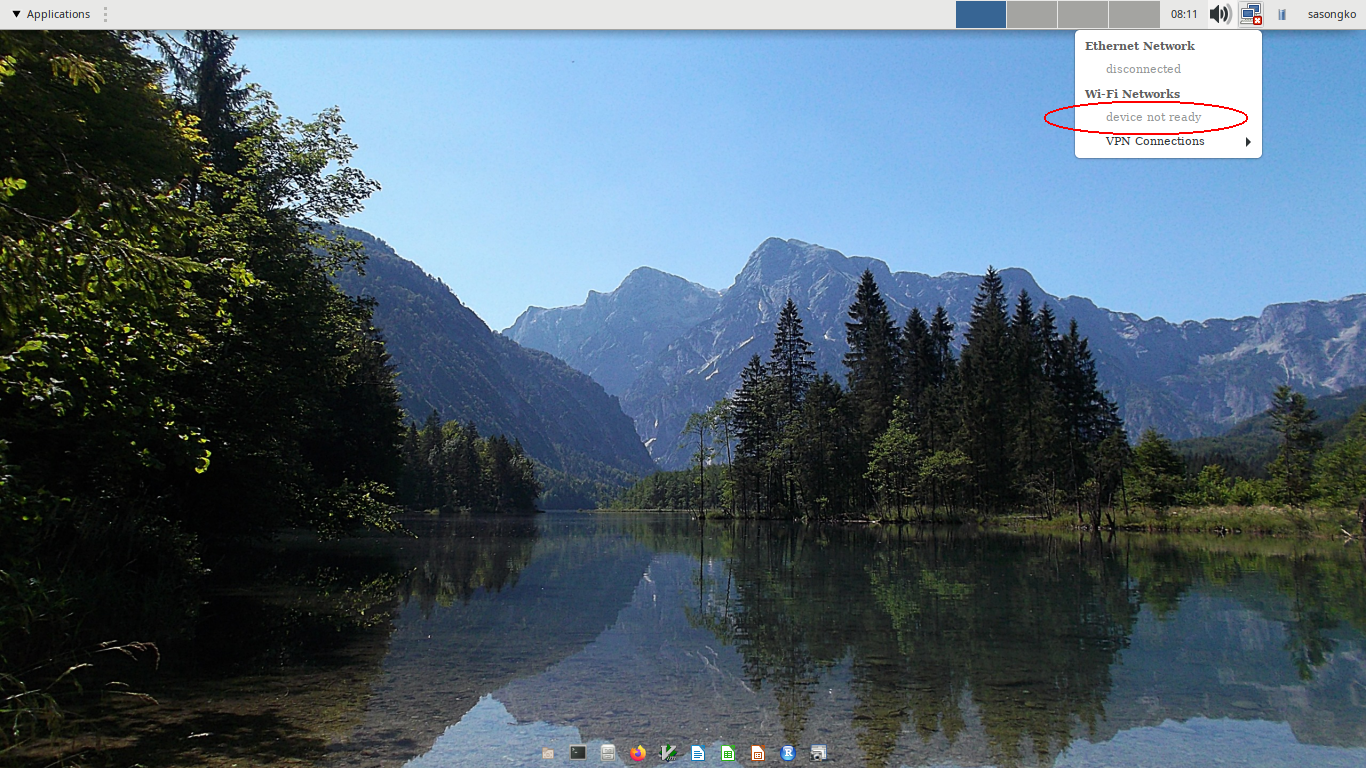

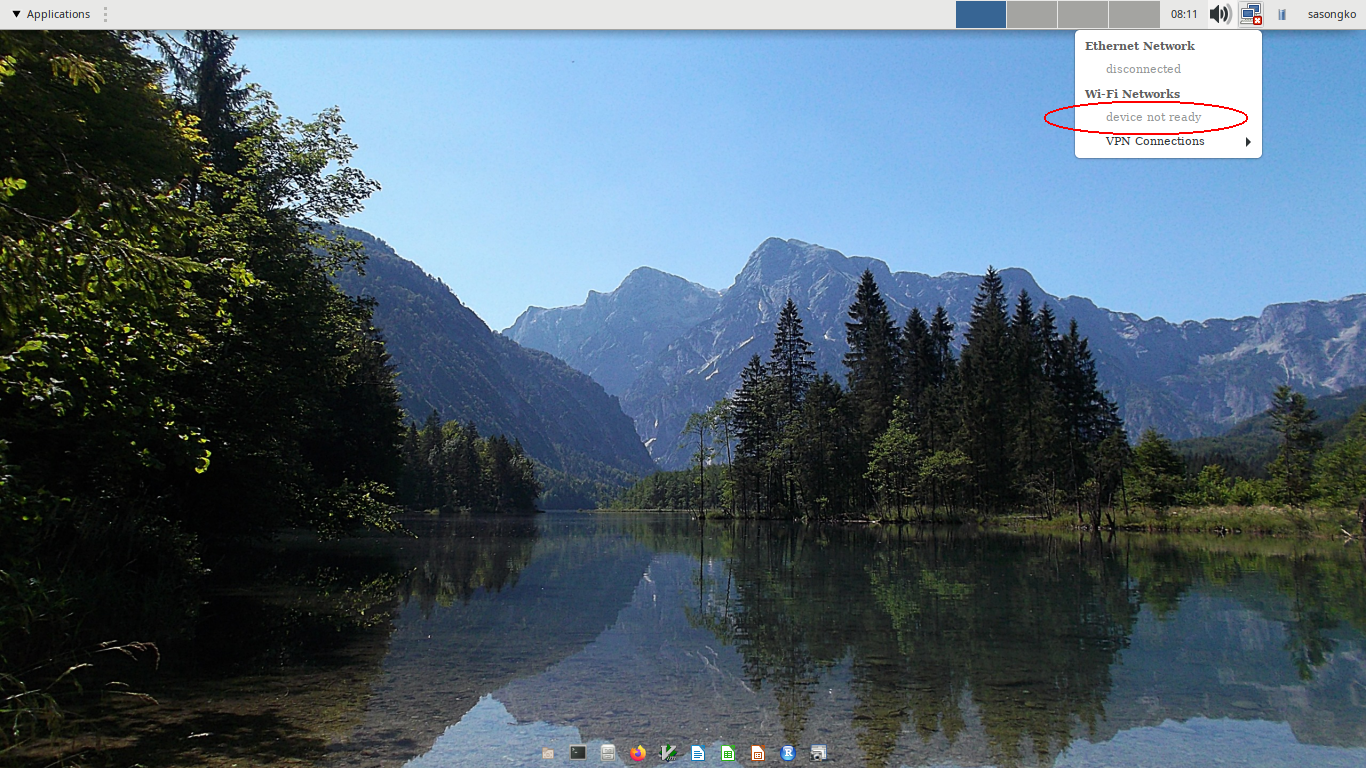

Baru beberapa hari memakai (lagi) NetworkManager, sudah bermasalah (lagi).

begitulah….

Padahal network interface-nya terdeteksi semua dengan benar seperti biasanya jaman tidak pakai NetworkManager.

Solusinya dari berbagai referensi (lupa mencatat linknya)

echo "managed=true" >> /etc/NetworkManager/NetworkManager.conf

Tapi, ternyata ini kemudian munculkan warning di syslog

Aug 9 12:04:53 localhost NetworkManager[1047]: <warn> [1596949493.8398] config: unknown key 'managed' in section [main] of file '/etc/NetworkManager/NetworkManager.conf

Ya sudah, kembalikan saja ke aslinya, dan restart (entah berapa kali restart sampai normal). Sampai sekarang belum terjadi lagi (dan semoga tidak akan terjadi lagi. Saya lelah dengan kerewelan NetworkManager).

Sabtu, 1 Agustus 2020, Pat mengumumkan penghapusan wicd dari repo slackware current.

extra/wicd/wicd-1.7.4-x86_64-3.txz: Removed.

This is unmaintained, possibly insecure, and doesn’t work with Python

versions newer than 2.7.18. NetworkManager is a better choice these days.

Selama lebih dari 5 tahun ini, saya merasa lebih nyaman menggunakan wicd daripada NetworkManager. Kenyamanan ini sebenarnya karena saya tidak mau repot, NetworkManager seringkali timbulkan masalah, salah satunya mengatur hostname dan domain. Keduanya saya kosongi. Mengapa? Saya belum kepikiran nama apa yang cocok. Hehehe……

Pagi ini, refreshing dengan berganti desktop environment (DE) memakai Window Maker (WM). DE yang jarang digunakan karena biasanya memakai XFCE. Tampilannya sederhana, sampai-sampai panel pun tak ada. Sementara HP sudah siap untuk tethering. Tinggal konekkan! Eh tapi, bagaimana ini konek internetnya kalau panel tempat nongkrong Network Manager atau Wicd aja tak ada? Ya mau ga mau pakai CLI. Ok lah. Oh iya, untuk konek internet via CLI yang punya hak adalah root. Di sini $ maksudnya adalah tetap dilakukan oleh root. Untuk memudahkan syntax highlighting karena kalau command-nya ditulis dengan # akan terbaca sebagai komentar sehingga tidak begitu jelas terbacanya.

Entah mengapa tadi kepikiran untuk jalankan ifconfig -a. Ternyata kemudian ada output yang menarik

eth0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether c8:5b:76:66:51:6a txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlan1: flags=4098<BROADCAST,MULTICAST> mtu 1500

ether ca:b0:da:b5:3d:75 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Menariknya adalah angka index interface-nya. Semua 0 kecuali wlan yang 1 sendiri. Sebenarnya no problem sih, cuma ga sedap dipandang aja. Kalau indexnya kompak 0 kan cakep. Hahahaha…..